Dell envía computadoras portátiles con certificado de raíz peligrosa, así es cómo probar su PC (actualizado)

Seguridad / / March 18, 2020

Durante el fin de semana, se descubrió que Dell ha estado deslizando un certificado de rootkit llamado eDellRoot para ayudar con la atención al cliente. Aquí le mostramos cómo hacerlo si está infectado.

Actualización 24/11/1015: Dell responde a las preocupaciones de seguridad:

Dell ha respondido oficialmente al problema de eDellRoot en su Blog de soporte. Lanzó un manual: Instrucciones de eliminación del certificado eDellRoot así como un pequeña utilidad (enlace directo) que lo eliminará automáticamente por usted.

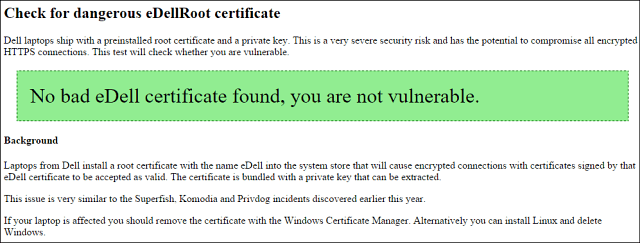

Puede probar si tiene el Certificado eDellRoot haciendo clic en este enlace (que explicamos a continuación). Si lo tiene, le sugerimos que lea la publicación de blog de Dell, descargue el PDF y siga las instrucciones para deshacerse de él.

También vale la pena señalar que hoy descubrimos que no es solo un problema con las computadoras portátiles (que informamos originalmente. De hecho, este es un problema con todos los factores de forma de las computadoras Dell. Si tiene una PC Dell, debe verificar si eDellRoot está en su sistema. Para la historia completa, lea nuestro informe a continuación.

Riesgo de seguridad del certificado eDellRoot

En lo que está resultando ser otro déjà vu, Dell Inc, que se descubrió durante el fin de semana, ha estado (desde agosto) deslizándose un certificado rootkit llamado eDellRoot para ayudar con lo que la compañía dice que es un acceso más fácil a los servicios de soporte para sus clientes. Un mensaje de un afiche de Reddit que lleva el nombre rotorcowboy publicó detalles en el popular sitio de redes sociales sobre el descubrimiento.

Obtuve una nueva y brillante computadora portátil XPS 15 de Dell, y mientras intentaba solucionar un problema, descubrió que venía precargado con una CA (Autoridad de certificación) raíz autofirmada con el nombre de eDellRoot. Con él llegó su clave privada, marcada como no exportable. Sin embargo, aún es posible obtener una copia sin formato de la clave privada utilizando varias herramientas disponibles (utilicé la herramienta Jailbreak de NCC Group). Después de discutir brevemente esto con otra persona que también había descubierto esto, determinamos que están enviando cada distribuyen la computadora portátil con el mismo certificado raíz y clave privada, muy similar a lo que Superfish hizo en Lenovo ordenadores. Para aquellos que no están familiarizados, esta es una vulnerabilidad de seguridad importante que pone en peligro a todos los clientes recientes de Dell. Fuente

Solo un repaso, Lenovo recibió una reacción violenta cuando se descubrió que la compañía había estado cargando un certificado de rootkit similar llamado superfish en dispositivos Lenovo seleccionados. La compañía recibió tanta mala prensa por el acto que algunos dijeron que el incidente probablemente empañó la reputación de larga data de la compañía como una marca popular entre los consumidores y las empresas. Dado que Lenovo es una empresa de propiedad china y las recientes relaciones políticas heladas con China y EE. UU., La compañía ha estado tratando de reconstruir la confianza con los consumidores desde entonces. El incidente fue tan malo que Microsoft tuvo que ayudar con la limpieza mediante la emisión de una actualización de definición para Windows Defender que ayudó a eliminar el certificado.

Hasta ahora, los usuarios han encontrado el certificado vulnerable en Dell Inspiron 5000, XPS 15 y XPS 13. Dado que este es un nuevo desarrollo, también podría estar en otras PC Dell en el mercado.

Se pensó que el incidente había sido una advertencia adecuada para otros proveedores, pero obviamente, Dell, uno de los tres principales fabricantes de PC, parece haberse quedado atrás. La compañía ya está tratando de cambiar las cosas emitiendo la siguiente declaración a los medios:

La seguridad y la privacidad del cliente son una preocupación y prioridad para Dell. La situación reciente planteada está relacionada con un certificado de soporte en la caja destinado a proporcionar una experiencia de soporte al cliente mejor, más rápida y más fácil.

Desafortunadamente, el certificado introdujo una vulnerabilidad de seguridad no deseada. Para solucionar esto, estamos brindando a nuestros clientes instrucciones para eliminar permanentemente el certificado de sus sistemas por correo electrónico directo, en nuestro sitio de soporte y Soporte técnico.

También estamos eliminando el certificado de todos los sistemas Dell en el futuro. Tenga en cuenta que los clientes comerciales que crean imágenes de sus propios sistemas no se verán afectados por este problema. Dell no preinstala ningún adware o malware. El certificado no se reinstalará una vez que se elimine correctamente mediante el proceso recomendado de Dell.

Un representante de Dell también hizo una declaración a The Verge diciendo: "Tenemos un equipo que investiga la situación actual y lo actualizaremos tan pronto como tengamos más información".

Debido a que no hay detalles sobre qué sistemas podrían verse afectados, los clientes tendrán que depender de Dell para recibir asistencia.

¿Está su PC Dell en riesgo? Aquí está cómo probarlo

Si desea saber si su sistema podría verse afectado, puede mira este sitio web creado por el periodista de seguridad Hanno Böck para probar la presencia de su sistema.

La investigación hasta ahora ha proporcionado escenarios de prueba de concepto en los que eDellRoot podría ser manipulado y utilizado para certificados válidos que podrían desencadenar ataques.