Ultima actualización en

Cuando DynDNS cayó y rompió Internet, fue porque miles de computadoras infectadas en hogares como la suya habían sido secuestradas y utilizadas para lanzar un ataque masivo de denegación de servicio. Aquí hay una breve guía para ayudarlo a protegerse de ser un participante involuntario en el próximo apocalipsis zombie de la computadora.

A principios de este año, llegó Dyn, uno de los mayores proveedores de DNS. bajo ataque de una botnet masiva. Si recuerdas que grandes franjas de Internet cayeron durante parte del día, de eso se trataba. Esto fue un Denegación de servicio distribuida (DDoS), lo que básicamente significa que un montón de computadoras comenzaron a enviar solicitudes a los servidores de Dyn hasta que se sobrecargaron y lo rompieron.

¿Tomar el control de mi computadora? ¿Pero quién haría tal cosa?

En cierto modo, eran personas como tú y yo. Pero no voluntariamente, por supuesto. Más bien, algunos hackers habían instalado malware en un montón de computadoras y consumidores que tenían

Nota del editor: ¿No está claro qué es todo el rumor sobre Internet de las cosas? Lea nuestra introducción a IoT. El artículo revisa los conceptos básicos de IoT y por qué es importante que los comprenda antes de llenar su hogar con dispositivos inteligentes.

Esto es lo que llaman botnet. Un botWsombrero??

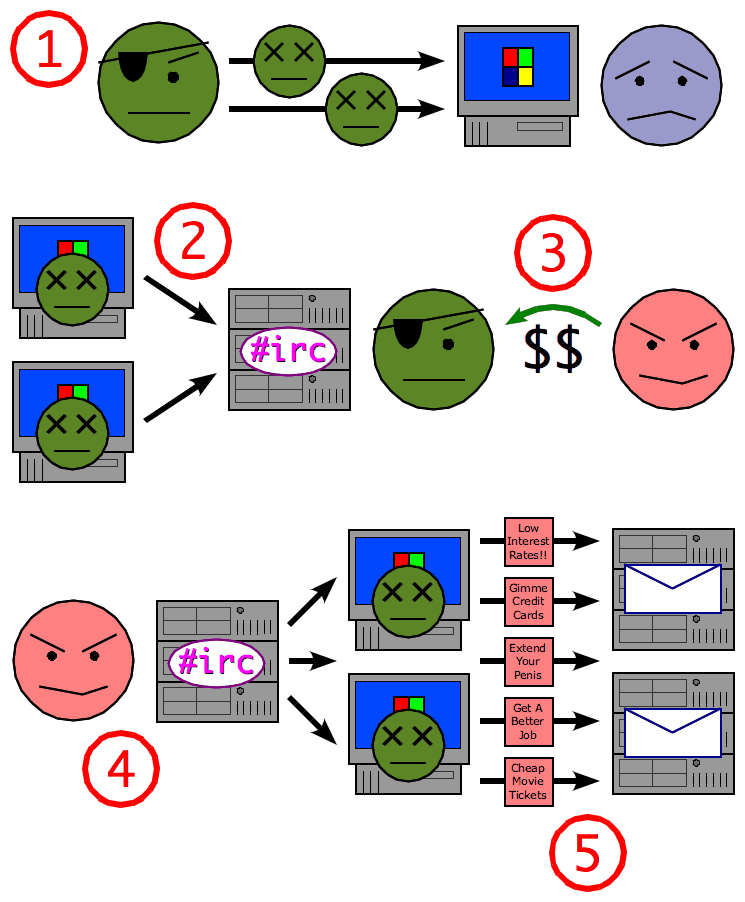

Una botnet es una parte de un ataque de Comando y Control (CnC). Así es como funciona. Los grupos maliciosos distribuyen software malicioso (también conocido como malware) a la mayor cantidad de computadoras en Internet posible. Estoy hablando de millones de dispositivos. Luego, venden la capacidad de controlar todos esos dispositivos a alguien aún más malicioso. Estas personas luego usan la botnet para lanzar un ataque coordinado a través de Internet. Normalmente esto toma la forma de un ataque DDoS, tormenta de correo electrónico no deseado. Sin embargo, también se puede usar para aumentar el tamaño de la red de bots atacando más dispositivos o quizás recostándose en silencio y simplemente recopilando datos de millones de dispositivos infectados.

El gran ataque a DynDNS fue una especie de prueba. Esto fue para demostrar el poder de una botnet. El daño fue generalizado, y el caos fue desenfrenado, eliminando enormes servicios que probablemente use todos los días. En otras palabras, una poderosa herramienta de marketing para vendedores de virus y malware: no espere que sea la última vez que escuche sobre ataques de botnet.

Entonces, la pregunta que probablemente esté haciendo (o debería estar preguntando ...) es esta:

- ¿Cómo me protejo de formar parte de una botnet?

- ¿Y cómo puedo saber si ya soy parte de uno?

Credito de imagen: CC BY-SA 3.0, Proceso zombie

Cómo detectar y prevenir infecciones de malware de Botnet

Hay buenas y malas noticias para esto. La mala noticia es que el malware de botnet debe pasar desapercibido. Como agente durmiente, mantiene un perfil bajo en su sistema una vez que está instalado. En teoría, su software antivirus y de seguridad debería detectarlo y eliminarlo. Eso es mientras las compañías antivirus lo sepan.

La buena noticia es que hay algunas formas simples y gratuitas para mitigar el daño que puede hacer si su computadora se convierte en parte de una red zombie.

-

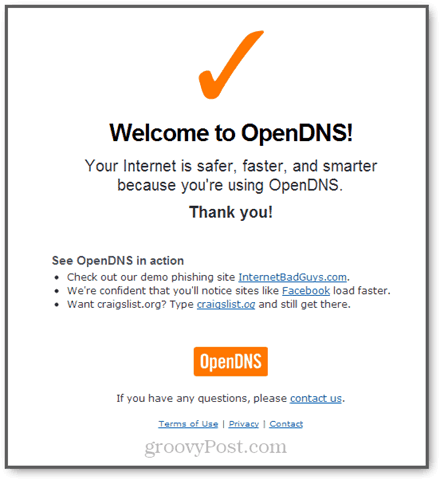

Use un proveedor de DNS alternativo. DNS significa servicio de nombres de dominio, y es el proceso mediante el cual los nombres de dominio (por ejemplo, groovypost.com) se traducen a direcciones IP (por ejemplo, 64.90.59.127). Esta es una función bastante básica en su mayor parte, y generalmente, su ISP la maneja. Pero puede elegir un servidor DNS diferente que tenga un poco de valor agregado. OpenDNS lo hace por usted, pero también dan el paso adicional de asegurarse de que no acceda a contenido malicioso conocido. Es como si llamaras al operador y fueras como "¡Operador, conéctame con el Sr. Jones!" y el operador estaba como "Um, ya sabes Sr. Jones es un estafador total, ¿verdad? OpenDNS también podrá decirte si eres parte de una botnet al reconocer los patrones de ataques conocidos de la botnet.

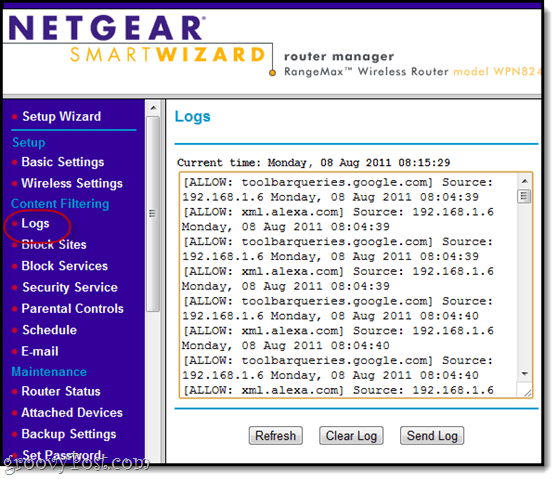

Use un proveedor de DNS alternativo. DNS significa servicio de nombres de dominio, y es el proceso mediante el cual los nombres de dominio (por ejemplo, groovypost.com) se traducen a direcciones IP (por ejemplo, 64.90.59.127). Esta es una función bastante básica en su mayor parte, y generalmente, su ISP la maneja. Pero puede elegir un servidor DNS diferente que tenga un poco de valor agregado. OpenDNS lo hace por usted, pero también dan el paso adicional de asegurarse de que no acceda a contenido malicioso conocido. Es como si llamaras al operador y fueras como "¡Operador, conéctame con el Sr. Jones!" y el operador estaba como "Um, ya sabes Sr. Jones es un estafador total, ¿verdad? OpenDNS también podrá decirte si eres parte de una botnet al reconocer los patrones de ataques conocidos de la botnet. - Consigue un buen enrutador. Si el servidor DNS es el operador entre su casa e Internet, su enrutador es el operador entre su ISP y sus dispositivos. O tal vez es como si su servidor DNS es el FBI y su enrutador es la policía local. ¿Demasiadas analogías? Esta bien perdón. De todos modos, de la misma manera, su servidor DNS puede agregar una capa de seguridad, su enrutador también. Mi enrutador ASUS detecta malware y bloquea sitios maliciosos. Muchos enrutadores modernos también lo hacen. Por lo tanto, si no ha actualizado su enrutador en 10 años, debería considerarlo, incluso si funciona perfectamente bien.

-

Comprobar sitios de estado de botnet. Hay dos sitios que proporcionan comprobaciones gratuitas de botnet: Escáner IP de Botnet Simda de Kaspersky y Búsqueda de IP de Botnet de Sonicwall. Cuando te enteres de un ataque de botnet, visita estos sitios para ver si eres parte del problema.

Comprobar sitios de estado de botnet. Hay dos sitios que proporcionan comprobaciones gratuitas de botnet: Escáner IP de Botnet Simda de Kaspersky y Búsqueda de IP de Botnet de Sonicwall. Cuando te enteres de un ataque de botnet, visita estos sitios para ver si eres parte del problema. - Esté atento a sus procesos de Windows. Si abre el Administrador de tareas en Windows 10, puede ver qué procesos están utilizando su red. Haga una breve encuesta de estos y tome nota de cualquier cosa que parezca sospechosa. Por ejemplo, tiene sentido que Spotify esté usando Internet, pero ¿qué pasa con ese proceso extraño del que nunca has oído hablar? Para más información, mira esto: Consejo de Windows 10: descubra lo que hace un proceso de manera fácil. Es posible que también desee ver Netlimiter para Windows y Pequeña snitch para Mac.

Esos son los pasos básicos que cualquier usuario de tecnología responsable puede hacer. Por supuesto, a medida que los malhechores en la web continúan creciendo y sus ataques se vuelven más sofisticados, les animo a que sigan siendo educados en Cómo mantenerse seguro en línea.

¿Alguna vez sus dispositivos han sido secuestrados por una botnet? ¡Quiero escuchar al respecto! Comparte tu historia en los comentarios.