Seguridad en línea para empresas: lo que los especialistas en marketing deben saber: examinador de redes sociales

Estrategia De Redes Sociales / / September 26, 2020

¿Está segura su identidad en línea?

¿Está segura su identidad en línea?

¿Le preocupan los piratas informáticos?

Para descubrir cómo proteger sus perfiles sociales, sus cuentas en línea y su identidad de los piratas informáticos, entrevisté a Chalene Johnson y Darren Natoni.

Más sobre este espectáculo

los Podcast de marketing en redes sociales es un programa de radio de entrevistas a pedido de Social Media Examiner. Está diseñado para ayudar a los comerciantes ocupados y a los propietarios de negocios a descubrir qué funciona con el marketing en redes sociales.

En este episodio entrevisto Chalene Johnson y Darren Natoni. Chalene es una celebridad del fitness, autora del libro. empujar y tiene muchos seguidores en Instagram y Facebook. También es alguien cuya identidad en línea fue secuestrada y vendida al mejor postor. Darren es un ex agente especial de la DEA que se especializa en seguridad en línea. También es el director de tecnología de Shaun T, una celebridad del fitness con millones de seguidores.

Chalene y Darren explorarán lo que los especialistas en marketing y los empresarios necesitan saber cuando se trata de proteger sus cuentas en línea y más.

Descubrirás cómo estar seguro en línea y proteger tu identidad de los piratas informáticos.

Comparta sus comentarios, lea las notas del programa y obtenga los enlaces mencionados en este episodio a continuación.

Escucha ahora

Donde suscribirse: Podcast de Apple | Podcasts de Google | Spotify | RSS

Desplácese hasta el final del artículo para ver los enlaces a los recursos importantes mencionados en este episodio.

Estas son algunas de las cosas que descubrirás en este programa:

Seguridad en línea para empresas

Cuando Chalene fue pirateada

Chalene explica cómo estaba disfrutando de un día perfecto (un hecho que incluso twitteó), cuando fue pirateada. Alguien cambió su biografía y había estado tuiteando al mismo tiempo que ella tuiteaba. Entonces Chalene cambió su contraseña a algo fuera de lo común, volvió a iniciar sesión y cambió su biografía.

Luego, sucedió de nuevo. Los hackers estaban enviando pornografía y tuiteando a otras personas al mismo tiempo que Chalene estaba en Gorjeo. Sus otras cuentas también fueron pirateadas. Sentía que no estaba segura en su propia casa. A pesar de que fue un ataque de Internet y no hubo una amenaza física, Chalene recuerda que se sintió así.

Darren comparte dónde estaba la noche del ciberataque de Chalene. Él y su esposa acababan de llegar a casa de la cena y estaban hojeando Instagram cuando notaron que la cuenta de Chalene tenía contenido que normalmente no publicaría. Así que le envió un mensaje de texto y le dijo que pensaba que la habían pirateado. Ella respondió que lo sabía y que estaba asustada. Dijo que lo llamara para que pudieran controlarlo y sacar a los piratas informáticos de su sistema.

Cuando Chalene llamó a Darren, su Twitter, Instagram y Facebook había sido asumido. Y, aunque todavía no se había dado cuenta, los piratas informáticos también estaban en su bandeja de entrada.

Chalene y Darren pasaron ocho horas trabajando toda la noche, tratando de arreglar todo.

La gente asume que es personal, dice Chalene, pero ese no es el caso. La golpeó especialmente porque las redes sociales son su medio de vida. Los piratas informáticos eliminaron todo lo que ella publicó en Instagram durante los últimos cuatro años y medio, y comenzaron a publicar videos de crueldad animal y pornografía violenta. Chalene se sintió impotente y responsable. El costo del hackeo, que incluyó expertos en seguridad, pérdida de salarios y reconstrucción de su seguridad, superó los $ 200,000.

Darren dice que la piratería es un deporte para algunas personas y un pasatiempo para otras. Son expertos en su campo. Dado que no tienen formas legales de demostrar su experiencia, así es como lo hacen.

No se preocupe por los piratas informáticos, sugiere Darren. Concéntrese en lo que necesita hacer para protegerse. Situaciones como esta exponen agujeros que sabíamos que existían y que deberíamos haber reparado, pero seguimos posponiéndolo. Es como esperar hasta que aparezca un problema de salud y luego decidir ponerse en forma. A veces se necesita un desastre desafortunado para lograr que alguien aprecie el valor de simples medidas preventivas.

Escuche el programa para saber cómo la interacción con los piratas informáticos empeoró las cosas para Chalene.

Qué defensas poner en su lugar

Darren dice que para protegerse, necesita construir una base sólida para la seguridad. Obtenga un administrador de contraseñas, como 1 contraseña, Ultimo pase o Dashlaney utilícelo para generar contraseñas seguras. Darren usa y recomienda 1Password.

Chalene explica cómo los hackers entraron en su cuenta. Llamaron a su proveedor de correo electrónico, dijeron que estaban trabajando en su nombre como expertos en seguridad y que necesitaban restablecer su contraseña. Quienquiera que haya interactuado con él dijo que necesitaba respuestas a sus preguntas de seguridad. Las preguntas de seguridad comunes, como la calle en la que alguien creció y el apellido de soltera de la esposa, son fáciles de encontrar en línea. Y eso es todo lo que alguien necesita para restablecer su contraseña de correo electrónico.

Nunca responda las preguntas de seguridad con honestidad, sugiere Darren. Puede hacer todo este trabajo para crear contraseñas complejas, pero si responde honestamente a las preguntas de seguridad, todo lo que alguien tiene que hacer es encontrar y conectar esa información. Una vez que tienen acceso a ese correo electrónico, todos los servicios conectados a él están potencialmente en riesgo.

Escuche el programa para descubrir qué administrador de contraseñas usamos para Social Media Examiner y por qué nos encanta.

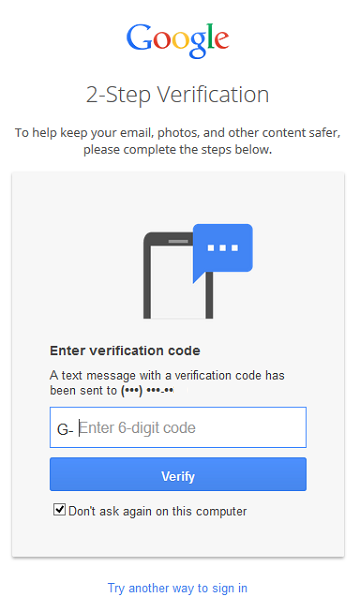

Cómo garantiza Gmail la seguridad

Ofertas de Gmail Verificación en dos pasos, que también se conoce como Autenticación de 2 factores.

Después de ingresar su correo electrónico y contraseña, Gmail le solicita un código. El código puede enviarse a un dispositivo móvil o generarse dentro de una aplicación como Autenticador de Google o dentro de 1Password. Caduca, por lo que debe ingresarlo dentro de un cierto período de tiempo. Este proceso asegura que si alguien más intenta acceder a su cuenta, o si inicia sesión desde un nuevo navegador o dispositivo, se necesita un código para ingresar.

Para configurar la verificación de contraseña en Google Authenticator, abra la aplicación y haga clic en el signo + que dice "agregar contraseña de un solo uso". Te mostrará un código QR. Toma una foto de eso con tu teléfono. Lo enchufa y lo recordará a partir de ese momento.

Una base de datos de contraseña maestra, como 1Password, es extremadamente difícil de descifrar para alguien, debido al nivel de cifrado. La contraseña maestra debe ser muy segura pero lo suficientemente memorable para ingresar con frecuencia. Si usa una contraseña maestra débil, se expone a amenazas. Pero si lo hace tan difícil que olvida su contraseña maestra, no entrará en su bóveda y tendrá que comenzar de nuevo.

Escuche el programa para saber dónde almacenar una copia de su contraseña maestra para su administrador de contraseñas.

Asegurar las redes sociales

Las redes sociales ofrecen su propia versión de seguridad, Explica Darren. Por ejemplo, Facebook tiene un generador de código para la aplicación móvil que logra lo mismo que Gmail. Puede usar eso solo o en conjunto con 1Password o Google Authenticator.

Chalene comparte cómo, después del ataque, tuvo que cambiar los comportamientos en línea de todos en su oficina. Ella solía compartir sus cuentas con asistentes, pero ahora todos necesitan sus propios privilegios administrativos y autenticación de 2 factores en todos los sitios y redes.

Chalene habla sobre las personas que se acercaron a ella después de que compartiera su terrible experiencia, quienes le contaron sus propias experiencias. La gente ha dicho que a pesar de que tenían la verificación en dos pasos, los piratearon porque hicieron clic en correos electrónicos sospechosos que les pedían que verificaran su identidad.

los La Marina de los EE. UU. Captura 110.000 ciberataques cada hora, Explica Darren. Eso es aproximadamente 30 por segundo.

"Estos piratas informáticos y phishermen son tan capaces como la cantidad de línea que les damos", explica Darren. "Me sorprende la cantidad de información que divulgamos voluntariamente".

Por ejemplo, estuvo en un camión de comida recientemente y notó un portapapeles con un formulario de registro para su lista de correo electrónico. Dice que podría haber tomado una foto de esa lista y tener el nombre, la dirección, el número de teléfono y la dirección de correo electrónico de todos.

El correo electrónico es otra cosa. Nos comunicamos principalmente por correo electrónico de texto sin formato, y esos mensajes circulan. Si alguien en el trabajo envía un correo electrónico solicitando el número de cuenta de alguien o una contraseña de correo electrónico y usted responde, es texto sin formato que no ha sido encriptado. Eventualmente, alguien puede potencialmente conseguir eso.

Si bien existen opciones de seguridad de contraseña web como Secreto de una sola vez, Darren prefiere que los usuarios prueben alternativas para comunicar información confidencial.

Si tiene un dispositivo iOS, encienda iMessaging. Si es un usuario de Android, hay WhatsApp, que es multiplataforma. También hay Hushmail, que tiene opciones de pago cifradas para particulares y empresas.

Si va a enviar información confidencial, hágalo de forma segura. No lo envíe por mensaje de texto.

Escuche el programa para saber por qué debe habilitar las notificaciones por SMS por motivos de seguridad.

Obtenga capacitación en marketing de YouTube: ¡en línea!

¿Quiere mejorar su compromiso y sus ventas con YouTube? Luego, únase a la reunión más grande y mejor de expertos en marketing de YouTube mientras comparten sus estrategias probadas. Recibirá instrucciones en vivo paso a paso centradas en Estrategia de YouTube, creación de videos y anuncios de YouTube. Conviértase en el héroe del marketing de YouTube para su empresa y sus clientes a medida que implementa estrategias que obtienen resultados comprobados. Este es un evento de capacitación en línea en vivo de sus amigos en Social Media Examiner.

HAGA CLIC AQUÍ PARA MÁS DETALLES - ¡LA VENTA TERMINA EL 22 DE SEPTIEMBRE!Lo que hizo Chalene para seguir adelante después del hack

Chalene tardó tres semanas desde el ataque inicial para asegurarse de que estaba lo más segura posible.

Sacó una hoja de papel y creó una lista masiva de lluvia de ideas de cada cuenta, correo electrónico y sitio de membresía en línea. Luego, revisó sus carpetas de correo no deseado y sitios de membresía y correos electrónicos antiguos para encontrar todo lo que necesitaba proteger. poscrisis.

Chalene también agregó investigar lo que está sucediendo con la seguridad cibernética a sus tareas diarias.

Escuche el programa para escuchar a Chalene comparar su experiencia con estar en una película de terror.

Navegadores web, inicios de sesión sociales y seguridad

Si bien guardar los inicios de sesión en los navegadores web es muy conveniente, solo es tan seguro como los pasos que siguió para protegerlo, dice Darren. Por ejemplo, si usa Safari y tiene una contraseña de iCloud débil, su información no está tan segura.

Sin embargo, las extensiones de navegador de los administradores de contraseñas como 1Password son seguras. Además, ya no tiene que guardar información en los navegadores. Vaya a Preferencias y desactive guardar contraseñas, información personal y autocompletar formularios. Para encontrarlo en Chrome, vaya a Configuración avanzada en Preferencias.

A continuación, instale la extensión del navegador del administrador de contraseñas. Hará lo mismo al guardar las contraseñas en el navegador, pero lo hará de manera más segura. Puede guardar tarjetas de crédito, todas sus identidades y cada inicio de sesión que haya creado.

Las extensiones de seguridad son mucho más seguras porque se puede capturar la información de los navegadores. Siempre que vas a un sitio y este incluye tu información, si alguien falsificara ese sitio, tendrá tu información.

Además, si ha otorgado permisos de inicio de sesión a los inicios de sesión sociales, acceda inmediatamente a la configuración de privacidad de esas aplicaciones y revoque el acceso. No desea compartir cuentas con otras personas o usar una cuenta, como Facebook, para iniciar sesión en varios sitios. Si alguien penetra en Facebook, tiene acceso a todos los sitios a los que te conectaste.

Cree un inicio de sesión individual para cada cuenta que tenga. Utilice su dirección de correo electrónico principal, protegida con autenticación de 2 factores. También puede usar alias, una buena función integrada en las aplicaciones de Gmail y Google.

Supongamos que su dirección de correo electrónico es [correo electrónico protegido] y te estás inscribiendo en un servicio como Dropbox. Utilizar [correo electrónico protegido]y reenviará los mensajes a su dirección de Gmail. Todo lo que ponga después del signo + terminará en su bandeja de entrada.

Esto le permite identificar qué lugares están comprometiendo su dirección de correo electrónico, lo que no puede hacer con una cuenta principal normal. Cuando descubra un problema o comience a recibir mucho spam, agregue un filtro al alias, elimine los mensajes y comience de nuevo con una nueva dirección de correo electrónico.

Escuche el programa para escuchar algunos de mis encuentros con problemas de seguridad.

Protéjase en la nube

Tienes que preocuparte por la Nube, dice Darren. Solo el año pasado, el 47% de los adultos tuvo su información expuesta de una forma u otra. Eso es básicamente la mitad de la población.

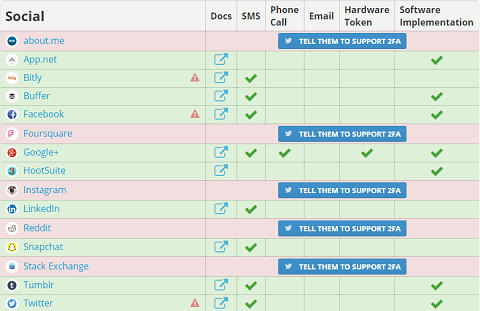

Para protegerse al usar programas en la nube como Dropbox y Evernote, use la verificación en dos pasos.

Autenticación de dos factores tiene una lista de sitios que ofrecen y no ofrecen autenticación de 2 factores. Darren recomienda reservar un par de horas para proteger todas sus cuentas. De esa forma, si alguien intenta entrar en uno de ellos, recibirá una alerta.

Si no desea dar su número de teléfono, cree un número gratuito en voz de Google que puede reenviar a cualquier otro dispositivo. Recibe mensajes de texto y Google Voice transcribe sus mensajes de correo de voz por usted. También puede clasificar los mensajes como spam.

Escuche el programa para obtener más información sobre TwoFactorAuth.org.

Por qué todo el mundo debería preocuparse por la seguridad

Chalene cree que un hack de seguridad es algo que todo el mundo debería anticipar que podría suceder. Escuchas sobre personas de notoriedad, porque tienen una plataforma.

“Tengo la suerte de poder usar lo que me sucedió como una oportunidad para ayudar a otros”, dice Chalene. “Que alguien se haga cargo de mi cuenta de redes sociales no es el fin del mundo. Que alguien ingrese a mi cuenta bancaria sin que yo lo sepa podría ser devastador. Todo el mundo debe tomar las precauciones necesarias para evitarlo ".

Al principio, la seguridad parece abrumadora, pero solo necesita pasar por todo en el orden correcto paso a paso para aprender más, desarrollar una experiencia y poder ayudar a otros.

Darren dice que su sitio web BeyondthePassword.com es el equivalente de seguridad de Social Media Examiner. Una vez allí, descargue la lista de verificación de ciberseguridad de Darren: los 10 pasos para protegerse de los piratas informáticos y mantenerse a salvo en línea.

Escuche el programa para conocer más formas en las que Beyond the Password puede ayudar.

Otras menciones del programa

El programa de hoy está patrocinado por Cumbre de éxito en redes sociales 2015.

El programa de hoy está patrocinado por Cumbre de éxito en redes sociales 2015.

¿Quiere mejorar su marketing en redes sociales? ¿Necesita demostrar que sus esfuerzos están funcionando? Únase a 4000 compañeros de marketing en la megaconferencia en línea, diseñada para inspirarlo y empoderarlo.

Descubra las mejores y más nuevas formas de comercializar su negocio en Facebook, LinkedIn, Twitter, Google+, YouTube, Instagram y Pinterest. Encuentre nuevas formas de mejorar su contenido y medir sus resultados, todo desde la comodidad de su hogar u oficina. Serás dirigido por docenas de los mejores profesionales de las redes sociales, incluidos Mari Smith, Mark Schaefer, Amy Porterfield, Christopher Penn y Michael Stelzner. Regístrese ahora para el Social Media Success Summit. Los boletos con descuento son limitados.

Social Media Success Summit es una conferencia en línea. Son 36 sesiones diferentes repartidas en 4 semanas. Hay tres sesiones por día, tres veces por semana, durante cuatro semanas. Y está en todas las plataformas de redes sociales imaginables que puedas imaginar. Echale un vistazo. Visitar SMSS15.com para obtener importantes descuentos por reserva anticipada.

Escuche el programa!

.

Conclusiones clave mencionadas en este episodio:

- Conéctate con Chalene en ella sitio web.

- Escuche el podcast de cinco partes de Chalene en seguridad online.

- Leer el libro de Chalene empujary sigue a Chalene en Instagram y Facebook.

- Obtenga su lista de verificación de seguridad en el sitio de Darren Más allá de la contraseña.

- Sigue a Darren en Facebook y Instagram.

- Obtén un administrador de contraseñas como 1 contraseña, Ultimo pase o Dashlane.

- Echa un vistazo a Gmail Verificación en dos pasos, Autenticador de Google y Generador de código de Facebook.

- Aprender más acerca de Secreto de una sola vez.

- Para mensajes seguros, use iMessaging, WhatsApp y Hushmail.

- Ver qué sitios web ofrecen Autenticación de 2 factores.

- Obtenga una cuenta en voz de Google.

- Más información sobre el Cumbre de éxito en redes sociales 2015.

- Leer el Informe de la industria de marketing en redes sociales 2015.

¡Ayúdanos a difundir la palabra!

Informe a sus seguidores de Twitter sobre este podcast. Simplemente haga clic aquí ahora para publicar un tweet.

Si disfrutó de este episodio del podcast de Social Media Marketing, por favor dirígete a iTunes, deja una calificación, escribe una reseña y suscríbete. Y si escucha en Stitcher, haga clic aquí para calificar y revisar este programa.

Formas de suscribirse al podcast de Social Media Marketing:

- Haga clic aquí para suscribirse a través de iTunes.

- Haga clic aquí para suscribirse a través de RSS (alimentación que no es de iTunes).

- También puedes suscribirte a través de Stitcher.

Cómo suscribirse a este podcast en un iPhone

Mire este video rápido para aprender cómo suscribirse en su iPhone:

.

¿Qué piensas? ¿Qué opina sobre la seguridad en línea para empresas? Por favor deje sus comentarios abajo.