Certificados HTTPS y SSL: haga su sitio web seguro (y por qué debería hacerlo)

Móvil Intimidad Seguridad Destacados / / March 17, 2020

Ultima actualización en

No importa qué tipo de negocio o servicio en línea ejecute, debe asegurarse de que los datos privados estén seguros con los certificados HTTPS y SSL. Aquí está nuestra guía completa.

Cuando se trata de enviar información personal a través de Internet, ya sea información de contacto, credenciales de inicio de sesión, información de cuenta, información de ubicación o cualquier otra cosa que pueda ser abusada: el público es, en general, francamente paranoico sobre los piratas informáticos y la identidad ladrones Y con toda la razón. El temor de que su información pueda ser robada, manipulada o malversada está lejos de ser irracional. Los titulares sobre fugas y violaciones de seguridad en las últimas décadas lo demuestran. Pero a pesar de este temor, las personas siguen ingresando para hacer sus actividades bancarias, compras, escribir en el diario, salir, socializar y otros negocios personales y profesionales en la web. Y hay una pequeña cosa que les da la confianza para hacer esto. Te lo mostraré:

Aunque no todos entienden cómo funciona, ese pequeño candado en la barra de direcciones indica a los usuarios web que tienen una conexión confiable a un sitio web legítimo. Si los visitantes no ven eso en la barra de direcciones cuando abren su sitio web, no obtendrá, y no debería, obtener su negocio.

Para obtener ese pequeño candado de barra de direcciones para su sitio web, necesita un certificado SSL. ¿Cómo se consigue uno? Sigue leyendo para averiguarlo.

Esquema del artículo:

- ¿Qué es SSL / TLS?

- ¿Cómo usar HTTPS?

- ¿Qué es un certificado SSL y cómo obtengo uno?

- Guía de compras de certificados SSL

- Autoridad certificada

- Validación de dominio vs. Validación Extendida

- SSL compartido vs. SSL privado

- Sellos de confianza

- Certificados SSL comodín

- Garantías

- Certificados SSL gratuitos y certificados SSL autofirmados

- Instalar un certificado SSL

- HTTPS Pros y Contras

¿Qué es SSL / TLS?

En la web, los datos se transfieren mediante el Protocolo de transferencia de hipertexto. Es por eso que todas las URL de las páginas web tienen " http://” o "https://" en frente de ellos.

¿Cuál es la diferencia entre http y https? Esa pequeña S adicional tiene grandes implicaciones: seguridad.

Dejame explicar.

HTTP es el "idioma" que su computadora y el servidor usan para comunicarse entre ellos. Este lenguaje se entiende universalmente, lo cual es conveniente, pero también tiene sus inconvenientes. Cuando los datos pasan entre usted y un servidor a través de Internet, se detendrán en el camino antes de llegar a su destino final. Esto plantea tres grandes riesgos:

Que alguien pueda escuchar a escondidas en tu conversación (algo así como una intervención telefónica digital).

Que alguien pueda personificar una (o ambas) de las partes en cada extremo.

Que alguien pueda manosear con los mensajes que se transfieren.

Los piratas informáticos y los imbéciles usan una combinación de lo anterior para una serie de estafas y atracos, que incluyen tácticas de phishing, ataques de intermediarios y buena publicidad a la antigua. Los ataques maliciosos podrían ser tan simples como rastrear las credenciales de Facebook al interceptar cookies no cifradas (escuchas), o podrían ser más sofisticadas. Por ejemplo, podría pensar que le estaba diciendo a su banco: "Transfiera $ 100 a mi ISP", pero alguien en el medio podría alterar el mensaje para que lea: "Transfiera $100todo mi dinero a mi ISPPeggy en Siberia"(Manipulación e suplantación de datos).

Entonces, esos son los problemas con HTTP. Para resolver esos problemas, HTTP se puede estratificar con un protocolo de seguridad, lo que resulta en HTTP Secure (HTTPS). Más comúnmente, el S en HTTPS es proporcionado por el protocolo Secure Sockets Layer (SSL) o el nuevo protocolo de Seguridad de la capa de transporte (TLS). Cuando se implementa, HTTPS ofrece bidireccional cifrado (para evitar escuchas), servidorautenticación (para evitar la suplantación) y autenticación de mensaje (para evitar la manipulación de datos).

Cómo usar HTTPS

Al igual que un idioma hablado, HTTPS solo funciona si ambas partes eligen hablarlo. En el lado del cliente, la elección de usar HTTPS se puede hacer escribiendo "https" en la barra de direcciones del navegador antes de la URL (por ejemplo, en lugar de escribir http://www.facebook.com, tipo https://www.facebook.com) o instalando una extensión que fuerce automáticamente HTTPS, como HTTPS Everywhere para Firefox y Cromo. Cuando su navegador web esté usando HTTPS, verá un ícono de candado, una barra verde del navegador, un pulgar hacia arriba u otra señal tranquilizadora de que su conexión con el servidor es segura.

Sin embargo, para usar HTTPS, el servidor web debe ser compatible. Si es webmaster y desea ofrecer HTTPS a sus visitantes web, necesitará un Certificado SSL o un Certificado TLS. ¿Cómo se obtiene un certificado SSL o TLS? Sigue leyendo.

Lectura adicional: algunas aplicaciones web populares le permiten elegir HTTPS en su configuración de usuario. Lea nuestras reseñas en Facebook, Gmaily Gorjeo.

¿Qué es un certificado SSL y cómo obtengo uno?

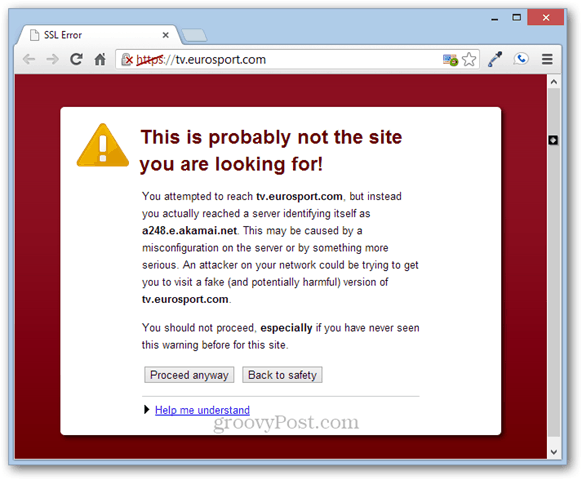

Para usar HTTPS, su servidor web debe tener un certificado SSL o un certificado TLS instalado. Un certificado SSL / TLS es como una identificación con foto para su sitio web. Cuando un navegador que usa HTTPS accede a su página web, realizará un "apretón de manos", durante el cual la computadora cliente solicita el certificado SSL. El certificado SSL luego es validado por una autoridad de certificación (CA) de confianza, que verifica que el servidor es quien dice ser. Si todo sale bien, su visitante web obtiene la marca de verificación verde o el ícono de candado tranquilizador. Si algo sale mal, recibirán una advertencia del navegador web, indicando que no se pudo confirmar la identidad del servidor.

Comprar un certificado SSL

Cuando se trata de instalar un certificado SSL en su sitio web, hay una gran cantidad de parámetros para decidir. Repasemos lo más importante:

Autoridad certificada

La autoridad de certificación (CA) es la compañía que emite su certificado SSL y es la que validará su certificado cada vez que un visitante visite su sitio web. Si bien cada proveedor de certificados SSL competirá en precio y características, lo más importante a tener en cuenta al investigar las autoridades de certificación es si tienen o no certificados que vienen preinstalados en la web más popular navegadores Si la autoridad de certificación que emite su certificado SSL no está en esa lista, se le solicitará al usuario una advertencia de que el certificado de seguridad del sitio no es de confianza. Por supuesto, esto no significa que su sitio web sea ilegítimo, solo significa que su CA no está en la lista (todavía). Esto es un problema porque la mayoría de los usuarios no se molestarán en leer la advertencia o investigar la CA no reconocida. Probablemente solo hagan clic.

Afortunadamente, la lista de CA preinstaladas en los principales navegadores es bastante considerable. Incluye algunas grandes marcas, así como CA menos conocidas y más asequibles. Los nombres de los hogares incluyen Verisign, Ve papi, Comodo, Thawte, Geotrusty Confiar.

También puede buscar en la configuración de su propio navegador para ver qué autoridades de certificación vienen preinstaladas.

- Para Chrome, vaya a Configuración -> Mostrar configuración avanzada... -> Administrar certificados.

- Para Firefox, haga Opciones -> Avanzado -> Ver certificados.

- Para IE, Opciones de Internet -> Contenido -> Certificados.

- Para Safari, vaya al Finder y elija Ir -> Utilidades -> Acceso a KeyChain y haga clic en Sistema.

Para una referencia rápida, consulte este hilo, que enumera los certificados SSL aceptables para Google Checkout.

Validación de dominio vs. Validación Extendida

| Tiempo típico de emisión | Costo | Barra de dirección | |

| Validación de Dominio |

Casi al instante | Bajo | HTTPS normal (icono de candado) |

| Validación de organización | Unos pocos días | Medio | HTTPS normal (icono de candado) |

| Validación Extendida | Una semana o más | Alto | Barra de direcciones verde, información de verificación de ID de empresa |

Un certificado SSL está destinado a demostrar la identidad del sitio web al que está enviando información. Para garantizar que la gente no obtenga certificados SSL falsos para dominios que no controlan legítimamente, un la autoridad de certificación validará que la persona que solicita el certificado es de hecho el propietario del dominio nombre. Por lo general, esto se realiza mediante un correo electrónico rápido o una validación de llamada telefónica, similar a cuando un sitio web le envía un correo electrónico con un enlace de confirmación de cuenta. Esto se llama un dominio validado Certificado SSL El beneficio de esto es que permite que los certificados SSL se emitan casi de inmediato. Probablemente podría obtener un certificado SSL validado de dominio en menos tiempo del que le llevó leer esta publicación de blog. Con un certificado SSL validado de dominio, obtienes el candado y la capacidad de cifrar el tráfico de tu sitio web.

Las ventajas de un certificado SSL validado de dominio es que son rápidas, fáciles y baratas de obtener. Este es también su inconveniente. Como se puede imaginar, es más fácil engañar a un sistema automatizado que uno dirigido por seres humanos vivos. Es como si un chico de secundaria entrara en el DMV diciendo que era Barack Obama y quería obtener una identificación emitida por el gobierno. la persona en el escritorio lo miraba y llamaba a los federales (o al basurero). Pero si se tratara de un robot trabajando en un quiosco de identificación con foto, podría tener algo de suerte. De manera similar, los phishers pueden obtener "identificaciones falsas" para sitios web como Paypal, Amazon o Facebook engañando a los sistemas de validación de dominio. En 2009, Dan Kaminsky publicó un ejemplo de una forma de estafas de CA para obtener certificados eso haría que un sitio web de phishing pareciera una conexión segura y legítima. Para un humano, esta estafa sería fácil de detectar. Pero la validación automatizada del dominio en ese momento carecía de las verificaciones necesarias para evitar algo como esto.

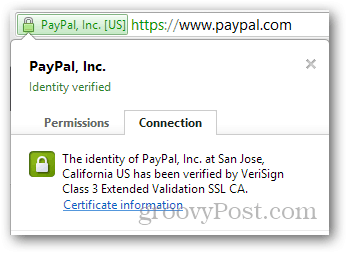

En respuesta a las vulnerabilidades de los certificados SSL validados SSL y de dominio, la industria ha introducido el Validación Extendida certificado. Para obtener un certificado EV SSL, su empresa u organización debe someterse a una investigación rigurosa para garantizar que está en regla con su gobierno y controla legítimamente el dominio que está aplicando para. Estos controles, entre otros, requieren un elemento humano y, por lo tanto, tardan más y son más caros.

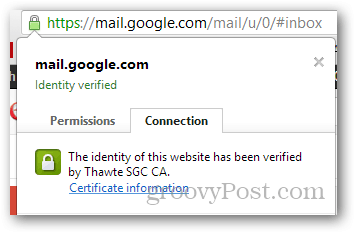

En algunas industrias, se requiere un certificado EV. Pero para otros, el beneficio solo llega a lo que sus visitantes reconocerán. Para los visitantes web de todos los días, la diferencia es sutil. Además del icono del candado, la barra de direcciones se vuelve verde y muestra el nombre de su empresa. Si hace clic para obtener más información, verá que se ha verificado la identidad de la empresa, no solo el sitio web.

Aquí hay un ejemplo de un sitio HTTPS normal:

Y aquí hay un ejemplo de un sitio HTTPS con certificado EV:

Dependiendo de su industria, un certificado EV podría no valer la pena. Además, debe ser una empresa u organización para obtener uno. Aunque las grandes empresas tienden a obtener la certificación EV, notará que la mayoría de los sitios HTTPS aún tienen un sabor que no es EV. Si es lo suficientemente bueno para Google, Facebook y Dropbox, tal vez sea lo suficientemente bueno para usted.

Una cosa más: hay una opción de medio camino llamada organización validada o negocio validado Certificación. Esta es una investigación más exhaustiva que la validación de dominio automatizada, pero no llega tan lejos como para cumplir con la industria regulaciones para un certificado de Validación Extendida (observe cómo la Validación Extendida se capitaliza y “organizacional validación ", ¿no?). Una certificación OV o comercial validada cuesta más y lleva más tiempo, pero no le dará la barra de direcciones verde y la información verificada de identidad de la empresa. Francamente, no se me ocurre una razón para pagar un certificado OV. Si puede pensar en uno, por favor, ilumíneme en los comentarios.

SSL compartido vs. SSL privado

Algunos servidores web ofrecen un servicio SSL compartido, que a menudo es más asequible que un SSL privado. Aparte del precio, el beneficio de un SSL compartido es que no necesita obtener una dirección IP privada o un host dedicado. La desventaja es que no puedes usar tu propio nombre de dominio. En cambio, la parte segura de su sitio será algo así como:

https://www.hostgator.com/~yourdomain/secure.php

Compare eso con una dirección SSL privada:

https://www.yourdomain.com/secure.php

Para los sitios públicos, como los sitios de comercio electrónico y las redes sociales, esto es obviamente una molestia, ya que parece que te han redirigido desde el sitio principal. Pero para áreas que generalmente no son vistas por el público en general, como las entrañas de un sistema de correo o un área de administrador, un SSL compartido podría ser un buen negocio.

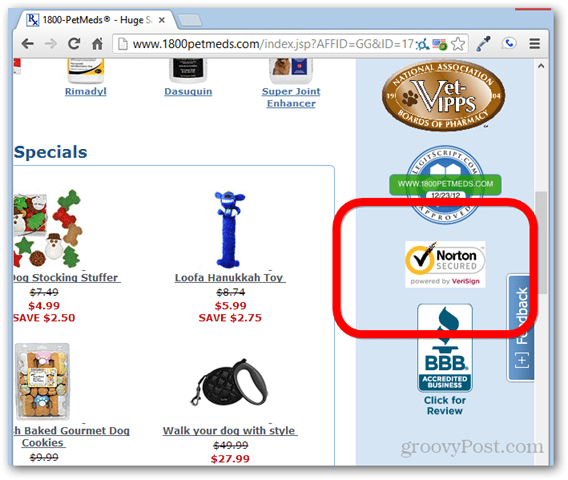

Sellos de confianza

Muchas autoridades de certificación le permiten colocar un sello de confianza en su página web después de haberse suscrito a uno de sus certificados. Esto proporciona más o menos la misma información que daría al hacer clic en el candado en la ventana del navegador, pero con mayor visibilidad. No es necesario incluir un sello de confianza, ni amplifica su seguridad, pero si les da a sus visitantes las cálidas dudas sabiendo quién emitió el certificado SSL, por supuesto, tírelo allí.

Certificados SSL comodín

Un certificado SSL verifica la identidad de un dominio. Por lo tanto, si desea tener HTTPS en varias subdomaciones, por ejemplo, groovypost.com, mail.groovypost.com y answers.groovypost.com— Necesitarías comprar tres certificados SSL diferentes. En cierto punto, un certificado SSL comodín se vuelve más económico. Es decir, un certificado para cubrir un dominio y todos los subdominios, es decir, * .groovypost.com.

Garantías

No importa cuán larga sea la buena reputación de una empresa, existen vulnerabilidades. Incluso las CA confiables pueden ser blanco de piratas informáticos, como lo demuestra el incumplimiento en VeriSign que no se informó en 2010. Además, el estado de una CA en la lista de confianza se puede revocar rápidamente, como vimos con el DigiNotar snafu de vuelta en 2011. Estas cosas pasan.

Para mitigar cualquier inquietud sobre el potencial de tales actos aleatorios de libertinaje SSL, muchas CA ahora ofrecen garantías. La cobertura varía desde unos pocos miles de dólares hasta más de un millón de dólares e incluye pérdidas resultantes del mal uso de su certificado u otros contratiempos. No tengo idea si estas garantías realmente agregan valor o no, o si alguien alguna vez ha ganado con éxito un reclamo. Pero están ahí para su consideración.

Certificados SSL gratuitos y certificados SSL autofirmados

Hay dos tipos de certificados SSL gratuitos disponibles. Un certificado SSL autofirmado, utilizado principalmente para pruebas privadas y públicas de cara al público emitido por una autoridad de certificación válida. La buena noticia es que, en 2018, hay algunas opciones para obtener certificados SSL de 90 días 100% gratuitos y válidos de ambos SSL gratis o Encriptemos. SSL for Free es principalmente una GUI para la API Let’s Encrypt. La ventaja del sitio SSL for Free es que es fácil de usar ya que tiene una buena GUI. Sin embargo, encriptar es bueno, ya que puede automatizar completamente la solicitud de certificados SSL de ellos. Ideal si necesita certificados SSL para múltiples sitios web / servidores.

Un certificado SSL autofirmado es gratuito para siempre. Con un certificado autofirmado, eres tu propia CA. Sin embargo, debido a que no se encuentra entre las CA confiables integradas en los navegadores web, los visitantes recibirán una advertencia de que el sistema operativo no reconoce la autoridad. Como tal, realmente no hay garantía de que usted sea quien dice ser (es como entregarse una identificación con foto y tratar de pasarla en la licorería). Sin embargo, el beneficio de un certificado SSL autofirmado es que permite el cifrado para el tráfico web. Puede ser bueno para uso interno, donde puede hacer que su personal agregue su organización como una CA confiable para deshacerse del mensaje de advertencia y trabajar en una conexión segura a través de Internet.

Para obtener instrucciones sobre cómo configurar un certificado SSL autofirmado, consulte la documentación para OpenSSL. (O, si hay suficiente demanda, escribiré un tutorial).

Instalar un certificado SSL

Una vez que haya comprado su certificado SSL, debe instalarlo en su sitio web. Un buen proveedor de alojamiento web le ofrecerá hacer esto por usted. Algunos incluso podrían ir tan lejos como comprarlo para usted. A menudo, esta es la mejor manera de hacerlo, ya que simplifica la facturación y garantiza que esté configurado correctamente para su servidor web.

Aún así, siempre tiene la opción de instalar un certificado SSL que compró por su cuenta. Si lo hace, es posible que desee comenzar a consultar la base de conocimiento de su proveedor de alojamiento web o abrir un ticket de servicio de asistencia. Le indicarán las mejores instrucciones para instalar su certificado SSL. También debe consultar las instrucciones proporcionadas por la CA. Estos le darán una mejor orientación que cualquier consejo genérico que pueda darle aquí.

También puede consultar las siguientes instrucciones para instalar un certificado SSL:

- Instale un certificado SSL y configure el dominio en cPanel

- Cómo implementar SSL en IIS (Windows Server)

- Cifrado SSL / TLS de Apache

Todas estas instrucciones implicarán la creación de una Solicitud de firma de certificado SSL (CSR). De hecho, necesitará una CSR solo para obtener un certificado SSL emitido. Nuevamente, su proveedor de alojamiento web puede ayudarlo con esto. Para obtener información de bricolaje más específica sobre cómo crear una CSR, consulte este artículo de DigiCert.

Pros y contras de HTTPS

Ya hemos establecido firmemente las ventajas de HTTPS: seguridad, seguridad, seguridad. Esto no solo mitiga el riesgo de una violación de datos, sino que también infunde confianza y agrega reputación a su sitio web. Es posible que los clientes expertos ni siquiera se molesten en registrarse si ven un " http://” en la página de inicio de sesión.

Sin embargo, hay algunos inconvenientes para HTTPS. Dada la necesidad de HTTPS para ciertos tipos de sitios web, tiene más sentido pensar en estos como "contrasideas "en lugar de negativas.

- HTTPS cuesta dinero. Para empezar, existe el costo de comprar y renovar su certificado SSL para garantizar su validez año tras año. Pero también hay ciertos "requisitos del sistema" para HTTPS, como una dirección IP dedicada o un plan de alojamiento dedicado, que puede ser más costoso que un paquete de alojamiento compartido.

- HTTPS puede ralentizar la respuesta del servidor. Hay dos problemas relacionados con SSL / TLS que pueden reducir la velocidad de carga de la página. Primero, para comenzar a comunicarse con su sitio web por primera vez, el navegador del usuario debe ir a través del proceso de enlace, que se devuelve al sitio web de la autoridad de certificación para verificar certificado. Si el servidor web de la CA está siendo lento, habrá un retraso en la carga de su página. Esto está más allá de tu control. En segundo lugar, HTTPS utiliza cifrado, que requiere más potencia de procesamiento. Esto se puede solucionar optimizando su contenido para el ancho de banda y actualizando el hardware en su servidor. CloudFare tiene una buena publicación de blog sobre cómo y por qué SSL podría ralentizar su sitio web.

- HTTPS puede afectar los esfuerzos de SEO Cuando realiza la transición de HTTP a HTTPS; te estás mudando a un nuevo sitio web. Por ejemplo, https://www.groovypost.com no sería lo mismo que http://www.groovypost.com. Es importante asegurarse de que ha redirigido sus enlaces anteriores y ha escrito las reglas adecuadas bajo el capó de su servidor para evitar perder cualquier valioso enlace.

- El contenido mixto puede arrojar una bandera amarilla. Para algunos navegadores, si tiene la parte principal de una página web cargada desde HTTPS, pero las imágenes y otros elementos (como hojas de estilo o scripts) cargados desde una URL HTTP, luego puede aparecer una ventana emergente que advierte que la página incluye elementos no seguros contenido. Por supuesto, tener algunos el contenido seguro es mejor que no tener ninguno, a pesar de que este último no genera una ventana emergente. Pero aún así, puede valer la pena asegurarse de que no tenga ningún "contenido mixto" en sus páginas.

- A veces es más fácil obtener un procesador de pagos de terceros. No hay vergüenza en permitir que Google Checkout, Paypal o Checkout by Amazon manejen sus pagos. Si todo lo anterior parece demasiado para discutir, puede permitir que sus clientes intercambien información de pago en el sitio seguro de Paypal o en el sitio seguro de Google y ahorrarse el problema.

¿Tiene alguna otra pregunta o comentario sobre HTTPS y certificados SSL / TLS? Déjame escucharlo en los comentarios.